主页 > 怎么看出来imtoken真伪 > DeFi项目Walletreum内部运营攻击事件分析

DeFi项目Walletreum内部运营攻击事件分析

马克思曾引用《资本论》中的一句名言:“如果有10%的利润,保证到处都能用;

有20%的利润,它就变得活跃;

如果有50%的利润,就会去冒险;

为了100%的利润,它敢于践踏一切人间法则;

300%的利润,什么罪都敢犯,哪怕是上吊的风险。 “

对于区块链来说,去中心化是一切的本质,是区块链世界和生态的标杆。

无论是何种形式的分权,其实质都是指权力从顶层集权机构下沉到基层个人手中。

这种下沉趋势随着世界的发展不断惠及每一个人。 区块链所说的“去中心化”,也是随着经济和科技的发展,迎合了社会发展本质的一个范畴。 造币就是其中之一。

这里的造币权是指将其委托给一个专业、安全的团队或个人,通过健康的社区治理,达到实现区块链领域愿景的目的。

然而,就像早年的造币行为在传统金融中屡屡被禁止一样,区块链领域的恶意造币行为也是层出不穷。

一个项目违背去中心化的本质,通过所有者的大权限恶意铸币,不仅损害了项目的良好发展,也损害了每一位投资人和项目支持者的切身利益。

北京时间11月16日,CertiK安全研究团队发现DeFi项目Walletreum被项目团队通过内部操作恶意铸造了5亿个WALT代币。 截至11月16日凌晨5点,恶意铸币金额已达近190万元人民币。

CertiK安全研究团队通过分析其智能合约代码发现比特币wallet文件分析,其智能合约代码中心化风险极高,存在安全隐患。 项目所有者有权将任意数量的代币投射到任意地址。

完整的技术分析如下:

攻击细节分析

项目所有者地址:0xa5e552e3d643cc89f3b1ceccfd6f42c5c1aee775

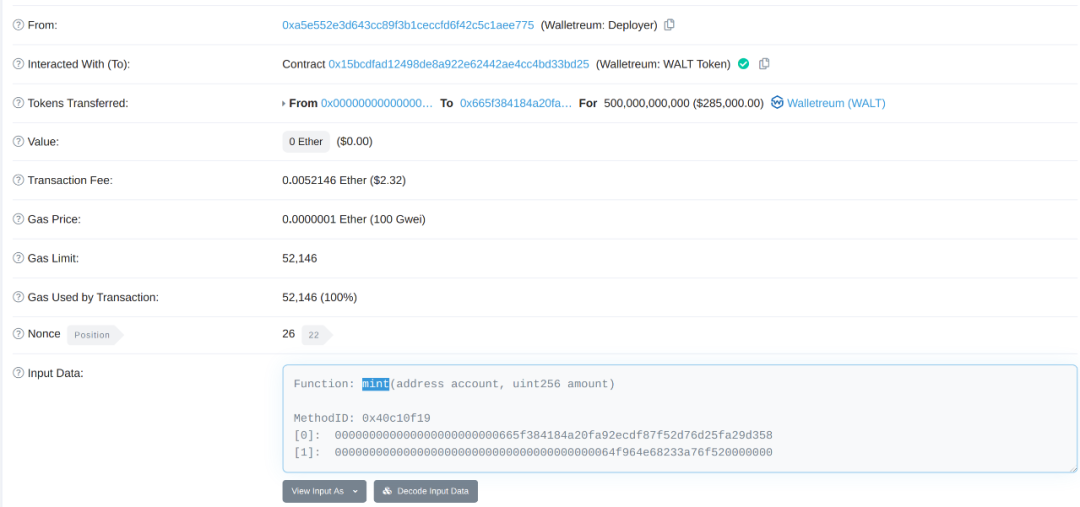

图一:内幕操作攻击交易信息

图 1 显示了 Walletreum 项目中 WALTToken 智能合约的交易信息,该项目正在内部运行以额外铸造 5 亿个 WALT 代币。

交易哈希值为 0xc0f3b0576f18a714d78b822754489d4201c9e36fb0ce4b2f53a93217564710e5。

CertiK天网系统(Skynet)检测到1126401区块交易信息异常后,立即向CertiK安全研究团队发出警告。

CertiK安全研究团队对该项目的智能合约进行快速分析后认为,该项目是一次典型的智能合约高度集中引发的攻击。

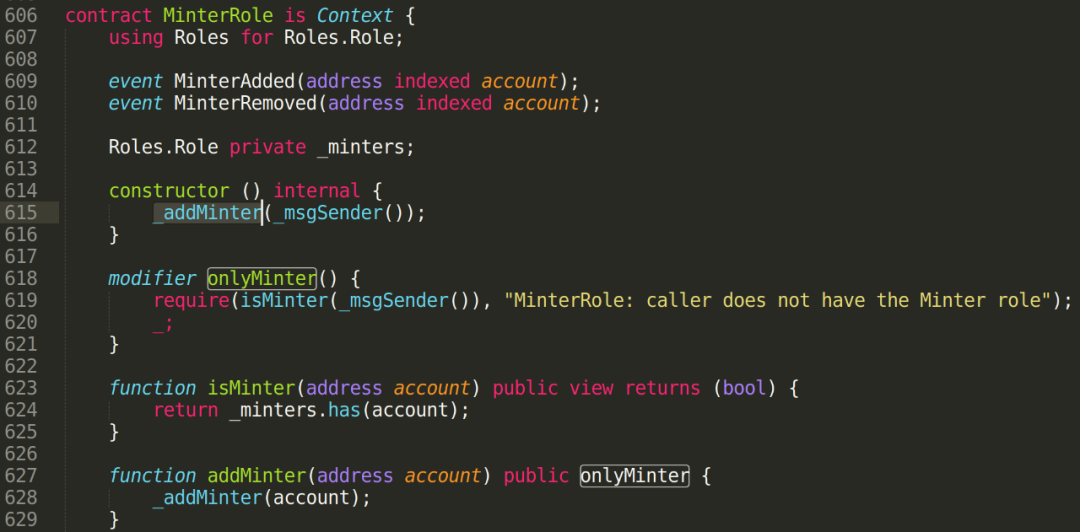

图 2:WALTToken 智能合约 mint() 函数

图2显示了智能合约中被恶意调用的函数mint()遭受内部操作攻击。

从第666行的代码实现可以看出,任何外部调用者只要有minter权限,可以通过onlyMinter修饰符限制,就可以调用这个函数。

该函数的作用是通过667行代码向任意账户(account)铸造任意数量的代币(amount)。

通过图3中619行onlyMinter修饰符的逻辑实现,以及615行constructor中赋予智能合约deployer的minter权限的逻辑实现,智能合约deployer拥有执行图中mint函数的权限2.

图 3:onlyMinter 修饰符和授予项目经理 minter 权限的构造函数

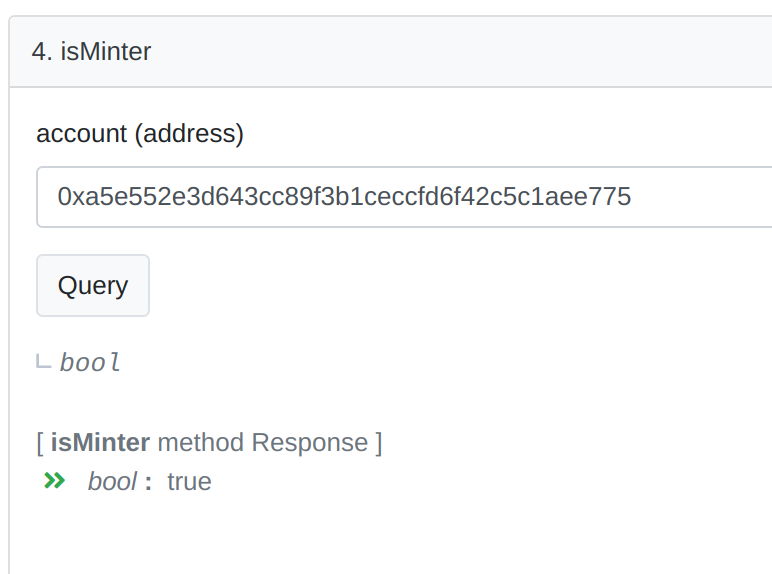

图 4:项目所有者拥有铸币者权限

图 4 显示了查询项目所有者是否具有 minter 权限的结果。

至此,项目方有权执行铸币功能,最终恶意铸币5亿个WALT代币,给项目投资人造成损失。

安全建议

CertiK 安全团队通过研究认为,目前大多数 DeFi 项目都存在与 Walletreum 项目类似的风险。

此类铸币功能和铸币者权限的实现说明项目所有者在当前DeFi项目中权限过多,中心化风险高。

这会导致内部运作等情况的发生比特币wallet文件分析,完全取决于项目业主或团队的“个人素质”和选择。

CertiK团队此前分析过Mercurity.finance项目,该项目同样存在中心化风险,类似Walletreum项目被内部运营攻击的情况未来仍会发生。

在此,CertiK 团队提出建议:

为防止此类内部操作,在项目实施中应注意提高社区治理程度,尽可能减少中心化权限。 对于任何重要的操作,都需要通过社区投票或使用Timelock延迟限制机制。

来源:CertiK(ID:certikchina)